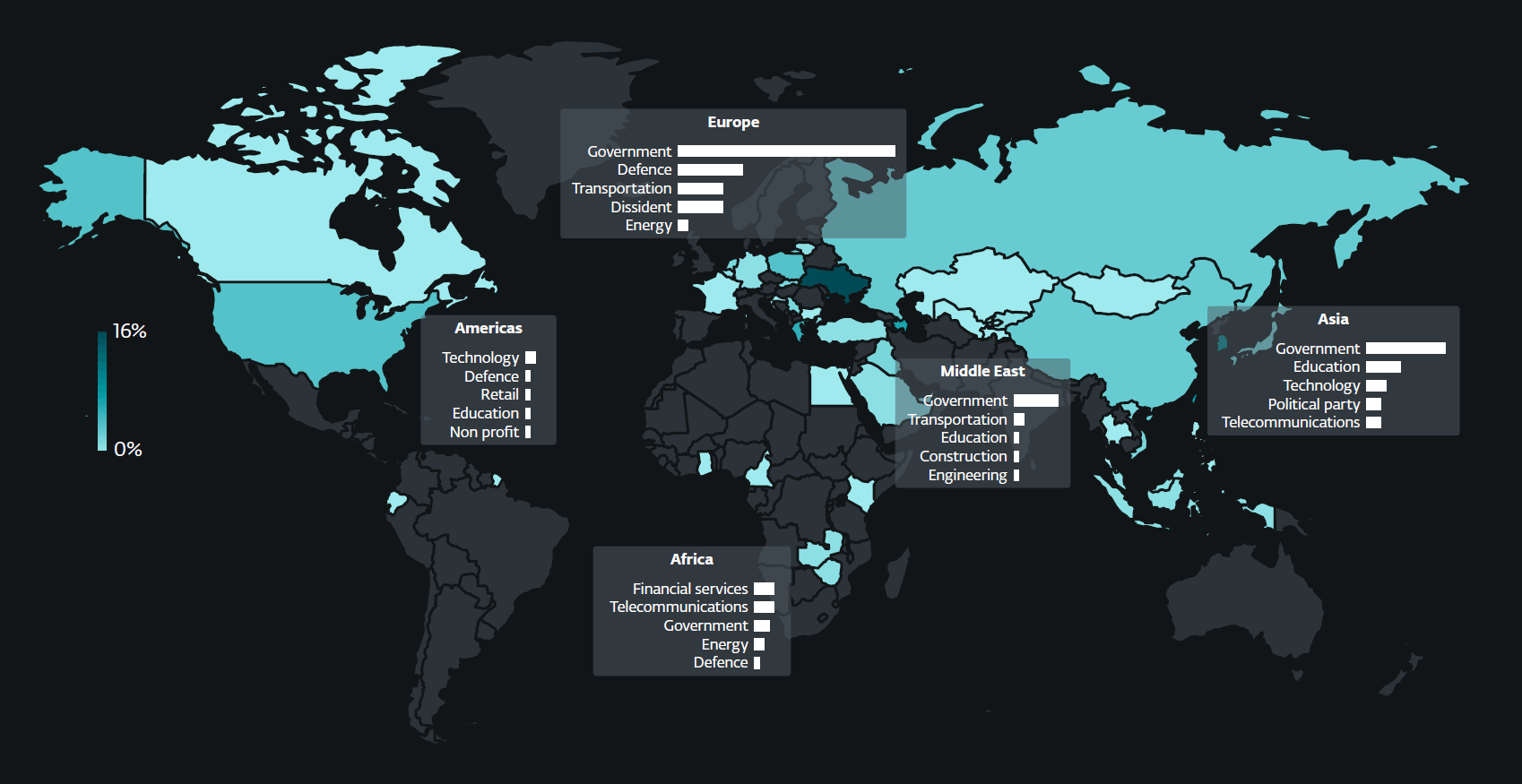

Le dernier rapport d’ESET Research sur les groupes de menaces persistantes avancées (APT) détaille les actions observées entre avril et septembre 2024. Ce document approfondit les stratégies et les cibles de plusieurs groupes alignés avec des États, mettant en évidence des évolutions significatives dans le cyberespace géopolitique. Parmi les faits marquants, on observe une expansion des activités de MirrorFace, un groupe associé à la Chine, qui a ciblé pour la première fois une organisation diplomatique dans l’Union européenne. ESET met en avant l’utilisation de SoftEther, un VPN open-source, par des groupes chinois pour conserver leur accès aux réseaux compromis. Ce virage technologique souligne une adaptation de leurs méthodes pour contourner les mesures de cybersécurité.

Jean-Ian Boutin, Directeur de la recherche sur les menaces chez ESET, commente cette évolution : « Les groupes de menaces chinois exploitent massivement SoftEther VPN pour leurs infiltrations, comme le démontrent les attaques de Flax Typhoon et Webworm contre des entités gouvernementales de l’UE. GALLIUM, quant à lui, l’emploie pour cibler des télécommunications en Afrique, traduisant une extension de leur influence. » Ces développements révèlent une stratégie de ciblage de régions politiquement sensibles pour la Chine, avec des secteurs clés comme la défense et la gouvernance en première ligne.

Intensification des Opérations Cyber Alignées sur l’Iran : Impacts et Stratégies

Les groupes alignés sur l’Iran ont également amplifié leurs actions, notamment dans le domaine du cyberespionnage diplomatique. Les cibles incluent des entreprises de services financiers en Afrique, des entités gouvernementales en Irak et en Azerbaïdjan, ainsi que le secteur des transports en Israël. Bien que concentrées dans ces zones stratégiques, leurs opérations s’étendent mondialement, touchant également des diplomates en France et des institutions éducatives aux États-Unis. Ces actions soulignent l’ambition iranienne de déployer son influence par le biais d’opérations cyber, dans un contexte de tensions géopolitiques croissantes.

L’intérêt des Cybergroupes Nord-Coréens pour les Secteurs Financiers et Défensifs

Les acteurs alignés sur la Corée du Nord poursuivent leur quête de fonds, tant en devises traditionnelles qu’en cryptomonnaies, en ciblant des secteurs stratégiques comme la défense et l’aérospatiale en Europe et aux États-Unis. Outre les vols financiers, ils ont mené des cyberattaques contre des développeurs de cryptomonnaies et des think tanks. Kimsuky, l’un de ces groupes, utilise désormais les fichiers Microsoft Management Console, habituellement réservés aux administrateurs systèmes, pour exécuter des commandes Windows, et détourne fréquemment des services cloud. Cette approche technique montre leur capacité à contourner les défenses et à exploiter des outils courants, rendant les infrastructures critiques particulièrement vulnérables.

Offensive Russe sur les Infrastructures de Messagerie : Stratégie de Sécurisation et d’Influence

Les groupes APT russes concentrent leurs efforts sur les serveurs de messagerie tels que Roundcube et Zimbra en employant des attaques de spearphishing exploitant des vulnérabilités XSS. ESET a relevé l’activité de Sednit, ciblant des secteurs gouvernementaux, académiques et de défense dans le monde entier, ainsi que de GreenCube, qui s’attaque à des entités stratégiques via des failles de messagerie. Gamaredon, un groupe russe, intensifie ses campagnes de phishing contre l’Ukraine et abuse d’applications de messagerie comme Telegram et Signal, tandis que Sandworm déploie une nouvelle backdoor Windows appelée WrongSens. Ces actions illustrent l’effort des groupes russes pour influencer des secteurs clés et destabiliser la région.

Piratage de l’Agence Antidopage Polonaise : Collaboration APT entre la Biélorussie et un Courtier en Accès Initial

ESET a également mis en lumière le piratage de l’Agence polonaise antidopage, probablement mené par un courtier en accès initial, qui aurait ensuite partagé l’accès avec FrostyNeighbor, un groupe biélorusse. Ce groupe mène des campagnes de désinformation contre l’OTAN, mettant en avant une approche hybride associant cyberattaque et influence politique pour atteindre des objectifs stratégiques. Cet incident démontre les risques d’infiltration via des courtiers en accès initial, qui facilitent la propagation de cybermenaces entre acteurs étatiques.

Implications Stratégiques et Recommandations de Sécurité

Les analyses d’ESET sur ces groupes APT révèlent des stratégies d’attaque en constante évolution, adaptées pour maximiser leur impact dans des régions politiquement sensibles. Ces menaces soulignent la nécessité d’une vigilance accrue et d’une collaboration renforcée entre les nations pour protéger les infrastructures critiques et les secteurs à haute valeur ajoutée. Les données collectées dans les ESET APT Reports PREMIUM, basées sur leur télémétrie, visent à aider les organisations à anticiper les menaces et à renforcer leurs capacités de défense contre des cyberopérations d’envergure.

Pour un aperçu complet et détaillé, le rapport intégral est disponible sur WeLiveSecurity.com