- ESET Research a analysé deux campagnes menées par le groupe OilRig en 2021 (Outer Space) et 2022 (Juicy Mix). Ce groupe APT est aligné avec les intérêts de l’Iran.

- Les opérateurs ont ciblé exclusivement des organisations israéliennes et compromettaient des sites Web israéliens légitimes afin de les utiliser comme centre de communications et de contrôle (C & C / C2).

- Ils ont utilisé une nouvelle porte dérobée inédite dans chaque campagne : Solar in Outer Space, puis son successeur Mango in Juicy Mix.

- Une grande variété d’outils a été déployée à la suite des compromissions. Ces outils ont été utilisés pour collecter des informations sensibles à partir des principaux navigateurs et du Gestionnaire de mots de passe de Windows.

Les chercheurs d’ESET ont analysé deux campagnes du groupe APT OilRig aligné sur l’Iran: Outer Space menée en 2021 et Juicy Mix débutée à partir de 2022. Ces deux campagnes de cyberespionnage visaient exclusivement des organisations israéliennes, ce qui est conforme à l’habitude du groupe qui cible le Moyen-Orient. Ces deux campagnes utilisaient le même mode opératoire : OilRig a tout d’abord compromis un site Web légitime pour l’utiliser comme serveur C&C, puis a distribué des portes dérobées aux victimes. S’en est suivi le déploiement d’une grande variété d’outils post-compromission, principalement utilisés pour l’exfiltration de données. Ces outils ont été utilisés pour collecter des informations d’identification à partir du Gestionnaire de mots de passe et d’identification Windows ainsi que des principaux navigateurs, comprenant des informations d’identification, des cookies et l’historique de navigation.

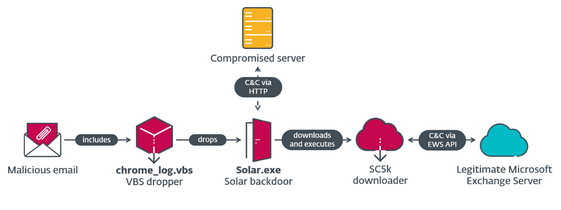

Dans sa campagne Outer Space, OilRig a utilisé une porte dérobée C#/.NET simple, non documentée auparavant, ESET Research l’a nommé Solar, ainsi qu’un nouveau téléchargeur, SampleCheck5000 (ou SC5k), qui utilise l’API Microsoft Office Exchange Web Services pour sa communication avec le C&C. Pour la campagne Juicy Mix, les acteurs de la menace ont amélioré Solar pour créer la porte dérobée Mango, qui possède des capacités supplémentaires et des méthodes d’obscurcissement. Les deux portes dérobées ont été déployées par des droppers VBS, probablement propagées via des e-mails de spearphishing. En plus de détecter l’ensemble d’outils malveillants, ESET a également informé le CERT israélien de la liste des sites Web compromis.

La porte dérobée SOLAR possède des fonctionnalités de basique et peut être utilisée, entre autres, pour télécharger et exécuter des fichiers tout comme exfiltrer automatiquement des fichiers. Le serveur Web d’une société israélienne, dont le secteur d’activité est la gestion des ressources humaines, a été compromis avant de déployer Solar, il a été utilisé comme serveur C&C.

Pour sa campagne Juicy Mix, OilRig est passé de la porte dérobée Solar à Mango, apportant quelques changements techniques notables. ESET a identifié une technique d’évasion de détection inutilisée dans Mango. « L’objectif de cette technique est d’empêcher les solutions de sécurité des terminaux de charger leur code en mode utilisateur via une DLL. Bien que le paramètre n’ait pas été utilisé dans l’échantillon que nous avons analysé, il pourrait être activé dans les versions futures », explique Zuzana Hromcová, chercheuse chez ESET, qui a co-analysé les deux campagnes d’OilRig.

OilRig, également connu sous le nom d’APT34, Lyceum ou Siamesekitten, est un groupe de cyberespionnage actif depuis au moins 2014 et dont on pense généralement qu’il est basé en Iran. Le groupe cible les gouvernements du Moyen-Orient et divers secteurs verticaux, notamment la chimie, l’énergie, la finance et les télécommunications.

Pour plus d’informations techniques sur OilRig et ses campagnes Outer Space et Juicy Mix, consultez le blog »OilRig’s Outer Space et Juicy Mix: Même vieille plate-forme, nouveaux tuyaux de forage« sur WeLiveSecurity. Assurez-vous de suivre ESET Research sur Twitter (aujourd’hui connu sous le nom de X) pour les dernières nouvelles d’ESET Research.

Vue d’ensemble de la chaîne de compromission spatiale d’OilRig