Les experts en cybersécurité d’ESET Research ont mis au jour une opération de cyberespionnage d’une ampleur inédite : le groupe APT MirrorFace, traditionnellement focalisé sur le Japon, a mené une attaque sophistiquée contre un institut diplomatique en Europe centrale. Cette incursion, baptisée « Operation AkaiRyū » (Dragon Rouge en japonais), marque un tournant majeur dans les activités de ce groupe aligné sur la Chine, et soulève des questions cruciales sur l’évolution des menaces cybernétiques à l’échelle mondiale.

L’Europe, nouvelle cible de MirrorFace : une première offensive révélatrice

L’attaque, qui s’est déroulée entre juin et septembre 2024, a ciblé un institut diplomatique d’Europe centrale, une première pour MirrorFace. Selon Dominik Breitenbacher, chercheur chez ESET, cette opération démontre la capacité du groupe à étendre son rayon d’action au-delà de ses cibles habituelles au Japon. L’Expo mondiale 2025 à Osaka a servi d’appât, confirmant l’intérêt persistant de MirrorFace pour cet événement et les organisations qui y sont liées.

Techniques d’attaque avancées : ANEL, Windows Sandbox et Visual Studio Code au cœur de la stratégie

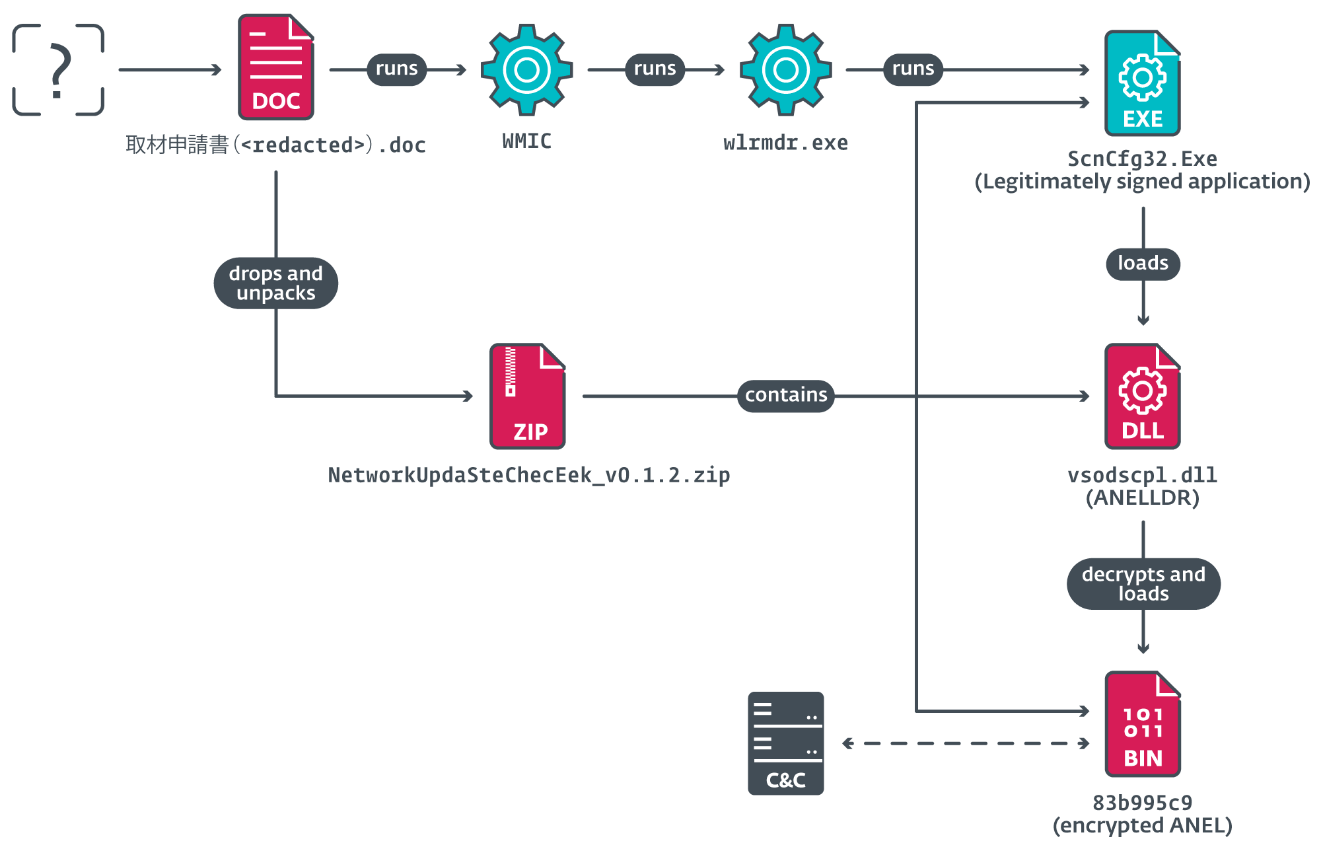

MirrorFace a considérablement modernisé son arsenal pour cette opération. La réactivation de la porte dérobée ANEL (UPPERCUT), initialement attribuée à APT10, suggère un lien étroit entre les deux groupes. L’utilisation de Windows Sandbox pour échapper aux détections et l’exploitation de Visual Studio Code pour maintenir un accès furtif témoignent de la sophistication des tactiques employées.

L’hameçonnage ciblé : une méthode éprouvée pour une infiltration réussie

Les attaquants ont utilisé une technique d’hameçonnage ciblé, envoyant des messages trompeurs semblant provenir d’une interaction légitime antérieure entre l’institut et une ONG japonaise. Cette méthode leur a permis d’obtenir un accès initial aux systèmes de l’institut, ouvrant la voie à l’installation de logiciels malveillants et à la collecte de données sensibles.

Collaboration internationale et analyse approfondie : une enquête en cours

Les chercheurs d’ESET ont travaillé en étroite collaboration avec l’institut diplomatique touché pour analyser en détail les activités post-compromission. Cette coopération a permis de recueillir des informations précieuses sur les tactiques, techniques et procédures (TTP) de MirrorFace. Les résultats de cette enquête ont été présentés lors de la Joint Security Analyst Conference (JSAC) en janvier 2025, et une analyse technique détaillée est disponible dans l’article de blog « Operation AkaiRyū : MirrorFace invite l’Europe à l’Expo 2025 et relance la porte dérobée ANEL ».